Debian Iceweasel (mozilla.debian.net) が 35.0 から 35.0.1 へアップデートしました。

Windows 版の Firefox では、すでにこのアップデートが到着していましたので、Debian では何時到着するのか気になっていました。

2015年1月31日土曜日

2015年1月30日金曜日

FreeBSD Asterisk 1.8.32.2 へアップデート

2015年1月29日木曜日

Linux 版の Flashplayer が 11.2.202.440 へアップデート

Linux 版の Flashplayer が 11.2.202.425 から 11.2.202.440 へアップデートしました。いつものようにネット検索をしていると Flashplayer を使用しているウェブサイトにて警告が表示されたため、アップデートを知りました。

Debian Wheezy 上では次のコマンドで Flashplayer をアップデートできます。

いろいろと問題が多い Flashplayer ですので、アップデートはきっちりと行なっておきたいものです。

Debian Wheezy 上では次のコマンドで Flashplayer をアップデートできます。

# update-flashplugin-nonfree --install

いろいろと問題が多い Flashplayer ですので、アップデートはきっちりと行なっておきたいものです。

2015年1月28日水曜日

FreeBSD 9.3 p9 (kmem, sctp) アップデート

FreeBSD 9.3 へ p9 アップデート(kmem, sctp)が到着していました。

今回のアップデートは、カーネル部分だけの更新のようです。コンパイルに時間の掛かるユーザランドの再ビルドは必要ありません。

いつものようにソースツリーを subversion にて最新の状態にした後、カーネルの再ビルド(再構築)を行いました。

20150127: p9 FreeBSD-SA-15:02.kmem

FreeBSD-SA-15:03.sctp

Fix SCTP SCTP_SS_VALUE kernel memory corruption and disclosure vulnerability. [SA-15:02]

https://www.freebsd.org/security/advisories/FreeBSD-SA-15:02.kmem.asc

Fix SCTP stream reset vulnerability. [SA-15:03]

https://www.freebsd.org/security/advisories/FreeBSD-SA-15:03.sctp.asc

今回のアップデートは、カーネル部分だけの更新のようです。コンパイルに時間の掛かるユーザランドの再ビルドは必要ありません。

いつものようにソースツリーを subversion にて最新の状態にした後、カーネルの再ビルド(再構築)を行いました。

ソースツリーの更新

# svn update /usr/src

Updating '/usr/src':

U /usr/src/UPDATING

U /usr/src/sys/conf/newvers.sh

U /usr/src/sys/netinet/sctp_input.c

U /usr/src/sys/netinet/sctp_usrreq.c

Updated to revision 277828.

カーネルの再ビルドとインストール

# cd /usr/src

# make buildkernel KERNCONF=MYKERNEL

# make installkernel

システムの再起動

# reboot

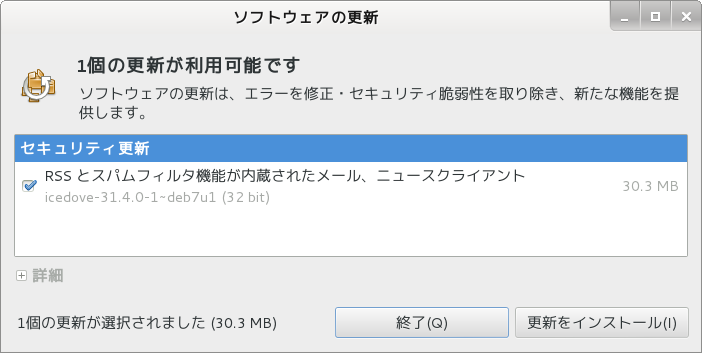

Debian Wheezy の GNU C ライブラリ(libc)の更新

Debian Wheezy に GNU C ライブラリのアップデートが到着しました。どのような改善が加えられたのかは不明ですが、システムの中で大切な役割を果たすものですので、きっちりと更新を行なっておきました。

2015年1月26日月曜日

Gargoyle 1.2.5 において国コード(region)の設定

先日 OpenWrt の国コード(region)の設定を行なって、日本の 1 から 14 チャンネルを設定できるようにしましたが、今日は OpenWrt から派生した Gargoyle において国コードの設定を行なってみました。

Gargole のファームウェアをインストールしてあるのは FON2100E で、ファームウェア・バージョンは 1.2.5 となります。この 1.2.5 のバージョンは、OpenWrt の 8.09.2 (Kamikaze) と同じカーネルとなっています。そのため、同じ設定が可能だと判断しました。

すでに OpenWrt 8.09.2 の国コードが設定済みの無線 LAN 設定を調べて、国コードの部分を抜き出してみました。

/etc/config/wireless の中に無線 LAN の設定内容が保存されています。option の coutry の項目があるのを発見しました。そして設定値が 40 であることも確認できました。

以上で設定完了なのですが、ブラウザからの設定画面ではユーザインターフェースとして 12 チャンネル以上の項目が表示されないようです。そのためチャンネルの項目も上記のように直接設定ファイルの内容を書き換えて対応しました。

ブラウザ上の設定画面では、13 チャンネルを指定すると auto の表示となってしまうようです。しかし Site Survey で無線 LAN アクセスポイントの状況を確認すると、ちゃんと 13 チャンネルで電波を発射しているのが確認できました。しかし困ったことはブラウザ画面 [Connection] で設定を行う [Save Changes] と、設定項目が上書きされてチャンネルが auto になってしまいます。そのため希望したチャンネルとならない可能性があります。仮想端末上から一度設定した後は、ブラウザ上で設定を変更しないように注意する必要性があります。

OpenWrt のようにブラウザからの設定画面でチャンネルの変更が出来ないのが残念なところです。

Gargole のファームウェアをインストールしてあるのは FON2100E で、ファームウェア・バージョンは 1.2.5 となります。この 1.2.5 のバージョンは、OpenWrt の 8.09.2 (Kamikaze) と同じカーネルとなっています。そのため、同じ設定が可能だと判断しました。

|

| Gargoyle 1.2.5 をインストールしてある FON2100E です。 この Gargoyle 1.2.5 へ国コードを設定しました。 |

すでに OpenWrt 8.09.2 の国コードが設定済みの無線 LAN 設定を調べて、国コードの部分を抜き出してみました。

/etc/config/wireless の中に無線 LAN の設定内容が保存されています。option の coutry の項目があるのを発見しました。そして設定値が 40 であることも確認できました。

config 'wifi-device' 'wifi0'この内容を Gargoyle 1.2.5 へ設定してみました。ブラウザからの設定画面では、国コードについて設定が項目追加ができるようになっていませんので、ssh 接続した仮想端末からの設定となります。OpenWrt 8.09.2 と同じ場所に無線 LAN の設定ファイル(/etc/config/wireless)があります。これを vi エディタで編集して country の項目を追加します。

↓

↓

option 'country' '40'

config 'wifi-device' 'wifi0'

option 'type' 'atheros'

option 'country' '40' (追加した項目)

option 'channel' '13' (チャンネル変更)

option 'txpower' '15'

config 'wifi-iface' 'cfg2'

option 'device' 'wifi0'

option 'mode' 'ap'

option 'network' 'lan'

↓

↓

以上で設定完了なのですが、ブラウザからの設定画面ではユーザインターフェースとして 12 チャンネル以上の項目が表示されないようです。そのためチャンネルの項目も上記のように直接設定ファイルの内容を書き換えて対応しました。

ブラウザ上の設定画面では、13 チャンネルを指定すると auto の表示となってしまうようです。しかし Site Survey で無線 LAN アクセスポイントの状況を確認すると、ちゃんと 13 チャンネルで電波を発射しているのが確認できました。しかし困ったことはブラウザ画面 [Connection] で設定を行う [Save Changes] と、設定項目が上書きされてチャンネルが auto になってしまいます。そのため希望したチャンネルとならない可能性があります。仮想端末上から一度設定した後は、ブラウザ上で設定を変更しないように注意する必要性があります。

OpenWrt のようにブラウザからの設定画面でチャンネルの変更が出来ないのが残念なところです。

|

| 国コードの追加と 13 チャンネルに変更後の設定画面の様子です。 チャンネルの項目が auto になってしまいました。 これでもちゃんと 13 チャンネルから電波を発射しています。 |

2015年1月24日土曜日

FreeBSD PHP5 5.4.37 へアップグレード

FreeBSD の ports へ PHP5 のアップグレード(5.4.36 から 5.4.37 へ)が到着していました。この PHP5 と一緒に PKG のアップグレード(1.4.6 から 1.4.7 へ)も到着していましたので、すべて一緒に portupgrade で更新を行なっておきました。

OpenWrt において国コード(region)の設定の仕方

以前より OpenWrt をいろいろな無線 LAN ルータへインストールを行ったことがありましたが、いまいち使い勝手の悪さから DD-WRT や Tomato のファームウェアを使用することが多かったです。この私が感じていた使い勝手の悪さの一つに国コード(region)の指定方法が解らず、無線 LAN のチャンネルが 1 から 11 チャンネルに制限されていました。この国コードの設定方法が解れば日本国内で使用出来る 1 から 14 チャンネルが使用出来るはずでした。この設定が永く解りませんでした(涙)。

今回、この国コードの設定方法が判明して、ようやく 1 から 14 チャンネル(IEEE 802.11 g を使用するときには 1 から 13 チャンネルまでです)を使用することができるようになりました!

今回国コードを設定したのは FON2201E に導入した OpenWrt 8.09.2 (Kamikaze) のファームウェアのものです。

OpenWrt のブラウザ画面(初期値の場合 192.168.1.1)からの設定可能です。

ブラウザで設定画面を開いた後、[Administration] モードへ切り替えます。そして [Network] - [WIFI0] の画面へ移行します。

この画面の中で [Additional Field] の項目で [Country Code] を追加します。そしてこの中に [40] の値を設定します。ここの [Country Code] の項目は、使用している無線LANチップのメーカによって異なります。Fon2201E に搭載されている Atheros 社のチップの場合には、日本の国コードが16進数の 40 (0x40)となります。Broadcom 社のチップの場合では [JP] となるようですが、まだ確かめていないため本当にそうなのか?不明です。

この設定を行った後、Fon2201E を再起動させてみると、チャンネルの選択項目の中に 1 から 14 チャンネルが現れるようになりました。今回は自宅環境で他の無線 LAN アクセス・ポイントと干渉しない 13 チャンネルを設定しました。これで無事に 13 チャンネルで通信ができました。

参考URL

今回、この国コードの設定方法が判明して、ようやく 1 から 14 チャンネル(IEEE 802.11 g を使用するときには 1 から 13 チャンネルまでです)を使用することができるようになりました!

今回国コードを設定したのは FON2201E に導入した OpenWrt 8.09.2 (Kamikaze) のファームウェアのものです。

|

| OpenWrt 8.09.2 を導入してある FON2201E へ国コードを設定しました。 |

OpenWrt のブラウザ画面(初期値の場合 192.168.1.1)からの設定可能です。

|

| OpenWrt の WIFI 設定の画面です。 Country Code へ 40 を追加します。 |

ブラウザで設定画面を開いた後、[Administration] モードへ切り替えます。そして [Network] - [WIFI0] の画面へ移行します。

この画面の中で [Additional Field] の項目で [Country Code] を追加します。そしてこの中に [40] の値を設定します。ここの [Country Code] の項目は、使用している無線LANチップのメーカによって異なります。Fon2201E に搭載されている Atheros 社のチップの場合には、日本の国コードが16進数の 40 (0x40)となります。Broadcom 社のチップの場合では [JP] となるようですが、まだ確かめていないため本当にそうなのか?不明です。

この設定を行った後、Fon2201E を再起動させてみると、チャンネルの選択項目の中に 1 から 14 チャンネルが現れるようになりました。今回は自宅環境で他の無線 LAN アクセス・ポイントと干渉しない 13 チャンネルを設定しました。これで無事に 13 チャンネルで通信ができました。

参考URL

http://madwifi-project.org -- Countrycode --

http://madwifi-project.org/wiki/UserDocs/CountryCode

2015年1月21日水曜日

2015年1月18日日曜日

本多一隆氏からのスパムメール

今時、こんな個人情報を晒したスパム(迷惑)メールが届くとは驚きです(爆笑)。どうもマーケティング会社から発信された模様です。

ネットを検索してみると、やはり Yahoo! 知恵袋などにも相談が寄せられているようです。情報漏洩ではないかとお祭り状態(笑)。これだけの反響があればマーケティングとしては成功したのではないでしょうか。ただし炎上マーケティングとして・・・。

どうも私のメールアドレスもどこからか漏洩をしてしまったようです。これでスパムメールが急増するのでしょうか(笑)。

おそらく自宅のメールサーバにインストールしてあるメール仕分けソフトウェアの popfile がスパムメールをどんどん分別してくれるはずなので問題は無さそうですが・・・。いやはや嫌な世の中になってしまったものです。

|

| 届いた迷惑メール |

ネットを検索してみると、やはり Yahoo! 知恵袋などにも相談が寄せられているようです。情報漏洩ではないかとお祭り状態(笑)。これだけの反響があればマーケティングとしては成功したのではないでしょうか。ただし炎上マーケティングとして・・・。

http://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q11140799131

|

| Yahoo! 知恵袋のスクリーンショット |

どうも私のメールアドレスもどこからか漏洩をしてしまったようです。これでスパムメールが急増するのでしょうか(笑)。

おそらく自宅のメールサーバにインストールしてあるメール仕分けソフトウェアの popfile がスパムメールをどんどん分別してくれるはずなので問題は無さそうですが・・・。いやはや嫌な世の中になってしまったものです。

[追記]

スパムメールを発信したと思われる「シナジーマーケティング株式会社」からではなく、なぜか「ヤフー株式会社」より「【ヤフー株式会社】メール誤配信についてのお詫び(2015/1/18)」と題した謝罪メールを受信しました。どうもシナジーマーケティング株式会社は、ヤフー株式会社の関連子会社ということで、ヤフーに登録していた一部のメールアドレスが子会社へ流出?していた模様です。本当に迷惑な会社です(プンプン)。FreeBSD の PKG がアップデート

FreeBSD の ports へ PKG のアップデート(pkg-1.4.4 -> pkg-1.4.6)が到着していました。

早速 portupgrade で更新を行なっておきましたが、今回は 1.4.5 を飛ばして 1.4.6 へアップデートしているのが少々気になるところです(笑)。

早速 portupgrade で更新を行なっておきましたが、今回は 1.4.5 を飛ばして 1.4.6 へアップデートしているのが少々気になるところです(笑)。

2015年1月17日土曜日

FreeBSD の ports の OpenSSL がアップデート

2015年1月16日金曜日

FreeBSD Bash 4.3.33 へアップデート

Debian Wheezy にてカーネルアップデート

先日 Debian Wheezy が 7.7 から 7.8 へアップグレードしたばかりですが、早速カーネルのアップデートが到着していました。

どのような改良が加えられているのかは不明ですが、 7.8 へのアップグレードの直後のアップデートなので緊急のものと思われます。

どのような改良が加えられているのかは不明ですが、 7.8 へのアップグレードの直後のアップデートなので緊急のものと思われます。

2015年1月15日木曜日

FreeBSD 9.3 p8 (OpenSSL) アップデート

FreeBSD 9.3 へ p8 アップデート(OpenSSL)が到着していました。

https://www.freebsd.org/security/advisories/FreeBSD-SA-15:01.openssl.asc

私はいつものようにソースツリーを subversion にて更新した後、ユーザランドの再ビルドを行なって対応しました。

20150114: p8 FreeBSD-SA-15:01.openssl

Fix multiple vulnerabilities in OpenSSL. [SA-15:01]

https://www.freebsd.org/security/advisories/FreeBSD-SA-15:01.openssl.asc

私はいつものようにソースツリーを subversion にて更新した後、ユーザランドの再ビルドを行なって対応しました。

ソースツリーの更新

# svn update /usr/src

Updating '/usr/src':

U /usr/src/UPDATING

U /usr/src/sys/conf/newvers.sh

U /usr/src/crypto/openssl/util/libeay.num

U /usr/src/crypto/openssl/ssl/d1_pkt.c

U /usr/src/crypto/openssl/ssl/s3_clnt.c

U /usr/src/crypto/openssl/ssl/ssl.h

U /usr/src/crypto/openssl/ssl/d1_srvr.c

U /usr/src/crypto/openssl/ssl/s23_srvr.c

U /usr/src/crypto/openssl/ssl/s3_srvr.c

U /usr/src/crypto/openssl/ssl/s3_pkt.c

U /usr/src/crypto/openssl/crypto/ecdsa/ecs_vrf.c

U /usr/src/crypto/openssl/crypto/bn/bntest.c

U /usr/src/crypto/openssl/crypto/bn/bn_asm.c

U /usr/src/crypto/openssl/crypto/bn/asm/x86_64-gcc.c

U /usr/src/crypto/openssl/crypto/bn/asm/mips3.s

U /usr/src/crypto/openssl/crypto/asn1/a_bitstr.c

U /usr/src/crypto/openssl/crypto/asn1/asn1.h

U /usr/src/crypto/openssl/crypto/asn1/a_type.c

U /usr/src/crypto/openssl/crypto/asn1/a_verify.c

U /usr/src/crypto/openssl/crypto/asn1/x_algor.c

U /usr/src/crypto/openssl/crypto/asn1/asn1_err.c

U /usr/src/crypto/openssl/crypto/asn1/tasn_dec.c

U /usr/src/crypto/openssl/crypto/x509/x_all.c

U /usr/src/crypto/openssl/crypto/x509/x509.h

U /usr/src/crypto/openssl/crypto/dsa/dsa_asn1.c

U /usr/src/crypto/openssl/doc/ssl/SSL_CTX_set_tmp_rsa_callback.pod

U /usr/src/crypto/openssl/doc/ssl/SSL_CTX_set_options.pod

Updated to revision 277211.

ユーザーランドの再ビルドとインストール

# cd /usr/src

# make buildworld

# make installworld

システムの再起動

# reboot

注意

ユーザランドのみの再ビルドの場合、カーネルのリビジョン番号は p8 にはなりません。以前の古い番号のままです。今回のアップデートとは関係ありませんが、カーネルの再ビルドを行うとリビジョン番号が更新されます。Debian Iceweasel 35.0 へアップグレード

Debian Iceweasel (mozilla.debian.net) が 34.0 から 35.0 へアップグレードしました。

今回もどのような改良が加えられたのかは不明ですが、順調にアップグレードが繰り返されているようです。

今回もどのような改良が加えられたのかは不明ですが、順調にアップグレードが繰り返されているようです。

2015年1月12日月曜日

Debian Wheezy 7.8 へ システム・アップグレード

Debian Wheezy に 7.7 から 7.8 へのシステム・アップグレードがありました。

カーネルをはじめ、各種アプリケーション・ソフトウェアが更新されました。これらと一緒に OpenSSL などのセキュリティ・アップデートも行われました。まだまだ OpenSSL のセキュリティ問題が継続しているようです。早く収束することを望むばかりです。

カーネルをはじめ、各種アプリケーション・ソフトウェアが更新されました。これらと一緒に OpenSSL などのセキュリティ・アップデートも行われました。まだまだ OpenSSL のセキュリティ問題が継続しているようです。早く収束することを望むばかりです。

2015年1月10日土曜日

FreeBSD OpenSSL の ports がインストールされました。

2015年1月8日木曜日

Tomato by Shibby が 124 へアップグレード

無線LANルータのファームウェアの一つである Tomato by Shibby のファームウェアがアップグレードしていました。カーネル 2.4 系のものは、リビジョン 121 から 124 へアップグレードしていました。

手持ちの Linksys WRT54GS と Buffalo WBR2-G54 へ導入してみました。特に問題なく動作をしていました。

以下の内容に改良が加えられた模様です。OpenSSL や OpenVPN は通信上大切な機能であるため、こうした細かなアップデートは大変助かりますし、安心できます!

手持ちの Linksys WRT54GS と Buffalo WBR2-G54 へ導入してみました。特に問題なく動作をしていました。

以下の内容に改良が加えられた模様です。OpenSSL や OpenVPN は通信上大切な機能であるため、こうした細かなアップデートは大変助かりますし、安心できます!

- OpenSSL

- LZO

- OpenVPN

- OpenVPN GUI

参考URL

http://tomato.groov.pl/

登録:

投稿 (Atom)